Тестирование на проникновение

и анализ защищённости

Реальный уровень защищённости ИТ-инфраструктуры и приложений можно узнать только поставив себя на место злоумышленника и на практике испытав информационную безопасность своих активов.

Тестирование на проникновение техническими методами

Позволяет определить

- Реальный уровень защищённости ИТ-инфраструктуры и критически важных приложений

- Уязвимости, возможности их эксплуатации, риски нанесения ущерба бизнесу, включая риски утери/кражи денежных средств

- Недостатки организации обеспечения информационной безопасности в организации, документационного обеспечения системы управления информационной безопасностью (СУИБ)

- Степень информированности персонала о правилах обеспечения информационной безопасности и степень их соблюдения

Услуги

- Сбор первичной информации, экспресс-обследование ИТ-инфраструктуры, приложений и организационно-распорядительной документации, планирование выполнения тестирования:

- Сбор первичной информации, необходимой для выполнения проекта, определение целей и ожидаемых результатов выполнения работ

- Анализ полученных данных и разработка плана работ

- Согласование юридических аспектов выполнения проекта

- Разработка тестов и методов их выполнения, выбор инструментов и исполнителей:

- Разработка методики выполнения работ и тестов

- Выбор необходимых и применимых программно-технических инструментов, оборудования и исполнителей

- Выполнение работ и разработка отчёта о результатах тестирования на проникновение:

- Тестирование с моделированием действий внутреннего нарушителя

- Тестирование с моделированием действий внешнего нарушителя - проверка внешнего сетевого периметра на наличие уязвимостей с определением возможностей их эксплуатации и векторов возможных атак

- Анализ уязвимостей приложений (автоматизированный и ручной, с анализом исходного кода или без него)

- Анализ организационно-распорядительной документации, регламентирующей обеспечение ИБ

- Разработка отчёта о результатах тестирования на проникновение, содержащего общие выводы для руководства, перечень найденных уязвимостей с оценкой их критичности и описанием результатов эксплуатации, а также подробные рекомендации по устранению уязвимостей и недостатков организации обеспечения ИБ

Особенности выполнения

- Заказчик незамедлительно оповещается о найденных в ходе оказания услуг критических уязвимостях, эксплуатация которых злоумышленниками может повлечь значимый ущерб

- В качестве методики классификации и оценки уязвимостей используется универсальная открытая стандартизированная методика оценки и ранжирования уязвимостей и определения срочности реагирования Common Vulnerability Scoring System (CVSS). Для расчета численных показателей с целью определения рекомендаций используется калькулятор NIST Common Vulnerability Scoring System Calculator

- Параметры проверок устойчивости функционирования информационных ресурсов в случае атак типа "отказ в обслуживании" (DoS/DDoS) согласовываются с заказчиком

Тестирование на проникновение методами социальной инженерии

Сервис UBS PhisherKiller™

Антифишинговые рассылки (сервис имитации фишинговых атак)

Индивидуальная работа с клиентом для учёта специфики бизнеса и обеспечения ИБ и максимизации эффективности обучения

- Выделенные для работы с клиентом специалисты разрабатывают антифишинг-кампанию с учётом специфики функционирования организации клиента, специфики обеспечения ИБ и целевых значений метрик корпоративной системы повышения осведомлённости.

- Специально для клиента разрабатываются шаблоны сообщений и вложения, на специально приобретённых спуфинговых доменах поднимаются фейковые сайты, имитирующие легальные сайты клиента.

- С целью устранения "эффекта привыкания" к имитированным атакам разрабатывается уникальная, адаптированная под клиента, матрица рассылок, реализующая ротацию групп пользователей и шаблонов, а также разнесение антифишинговых рассылок по дням и времени внутри дня.

В фокусе - эффективность обучения персонала и формирование практических навыков противодействия фишингу

Анализ ретроспективной отчётности по рассылкам и обратной связи от ИБ-подразделения в совокупности с метриками корпоративной программы обучения и повышения осведомлённости персонала формируют базу для выработки индивидуальных рекомендаций для клиента по корректировке антифишинговых рассылок с целью повышения эффективности обучения персонала.

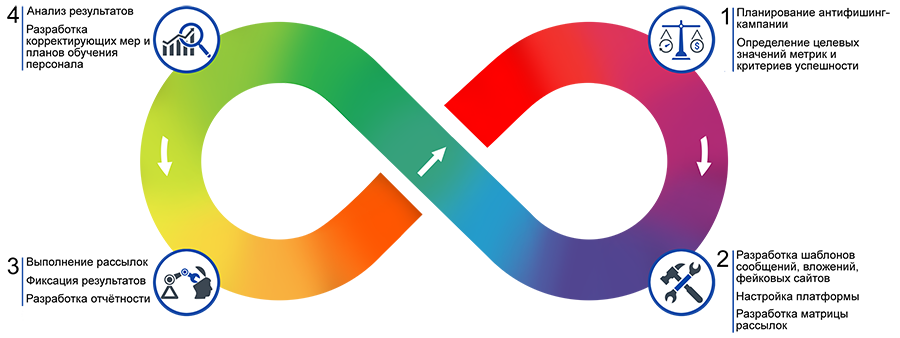

Как это работает

- 1. Планирование/разработка концепции антифишинг-кампании

- Определение целей, задач, метрик, критериев успешности, целевых аудиторий, средств и методов реализации фишинговых рассылок.

- 2. Подготовка фишинговой атаки

- Специально разрабатываемые с учётом специфики клиента шаблоны сообщений:

- - с последними новшествами реальных фишинговых рассылок, с вредоносными вложениями и ссылками;

- - в формате и стилистике реальных внутренних сообщений клиента (от обслуживающих подразделений, ИТ-подразделения и т.п.) и его организаций-поставщиков (зарплатного банка, медицинской страховой, транспортных компаний и т.п.);

- - в корпоративном стиле и с учётом специфики обеспечения ИБ клиента.

- Специально разрабатываемые фейковые сайты на приобретённых для антифишинг-кампании спуфинговых доменах, имитирующие легальные сайты клиента.

- Специально разрабатываемые вредоносные вложения в сообщения, позволяющие фиксировать реакцию пользователей с учётом специфики обеспечения ИБ клиента: то, что в одной организации – нарушение, в другой – норма.

- Настройка платформы для выполнения рассылок с учётом специфики обеспечения ИБ клиента (firewall, sandbox, настройки email-клиентов и т.д.).

- Для минимизации влияния общения между уже получившими рассылку и ещё не получившими, учёта специфики работы отдельных подразделений и корпоративных мероприятий - разработка матрицы рассылок: кому когда какой шаблон придёт с планом рассылки по дням и по подразделениям.

- 3. Выполнение рассылок, фиксация результатов, разработка отчётности

- В соответствии с антифишинг-кампанией выполняются рассылки, фиксируется реакция пользователей на каждом этапе работы с фишинговыми сообщениями: получение, открытие сообщения, открытие вложения, переход по ссылке, ввод данных.

- По результатам каждой рассылки формируется ретроспективная отчётность с общим статусом рассылки (количество нарушений за период в разрезе подразделений и шаблонов) и поимённым перечнем сотрудников с их реакцией в разрезе подразделений, шаблонов и т.д.

- 4. Анализ результатов, разработка корректирующих мер и планов обучения персонала

- Анализ ретроспективной отчётности по рассылкам и обратной связи от ИБ-подразделения в совокупности с метриками корпоративной программы обучения и повышения осведомлённости персонала формируют базу для корректировки антифишинговых рассылок: методов фиксации нарушений, матрицы рассылки, замены "невыстреливших" шаблонов сообщений и т.п.

- По результатам рассылок составляются индивидуальные учебные маршруты в рамках UBS Cyber Security Awareness Platform.

Санкционированное распространение USB-носителей с программным обеспечением, имитирующим вредоносное

Данный вид тестирования на проникновение методами социальной инженерии предназначен для проверки знания и выполнения персоналом правил работы со съёмными USB-носителями (флэшками и портативными жёсткими дисками).

UBS обеспечивает оказание услуг "под ключ":

- Планирование тестирования: определение целей, задач, метрик, критериев успешности, средств и методов фиксации реакции

- Разработка с учётом специфики обеспечения ИБ в организации клиента квази-вредосного программного обеспечения, имитирующего реальное вредоносное программное обеспечение, фиксирующего некорректное поведение пользователей-сотрудников клиента (например, запуск программного обеспечения на исполнение в нарушение правил обеспечения ИБ)

- Закупка носителей, запись на них программного обеспечения, имитирующего вредоносное, распространение носителей на территории организации клиента, фиксация реакции сотрудников

- Разработка отчётности по результатам тестирования, анализ результатов и разработка корректирующих мер, включая рекомендации по изменению корпоративной программы обучения и повышения осведомлённости и составление индивидуальных планов обучения персонала

Компрометация раскрытия конфиденциальной информации по телефону

В ходе тестирования на проникновение путём компрометации раскрытия сотрудниками конфиденциальной информации по телефону специалистами UBS выполняется прозвон сотрудников клиента и их компрометация по заранее разработанным сценариям.

Цель звонков - создание условий для потенциального раскрытия сотрудником конфиденциальной информации клиента с целью проверки выполнения сотрудниками правил ИБ по взаимодействию с третьими лицами (клиентами, поставщиками и т.д.).

Осуществляется обязательная запись телефонных переговоров с сотрудниками клиента.

По результатам тестирования разрабатывается отчёт, содержащий результаты компрометации каждого сотрудника, а также детальные рекомендации по корректирующим мерам.

Компрометация раскрытия конфиденциальной информации через социальные сети

В ходе тестирования на проникновение путём компрометации раскрытия сотрудниками конфиденциальной информации через социальные сети выполняется моделирование действий злоумышленников в российских и иностранных социальных сетях. Данный вид тестирования предназначен для проверки знания и выполнения персоналом правил работы с социальными сетями (в том числе в рамках противодействия целевым фишинговым атакам).

УСЛУГИ ОКАЗАНЫ